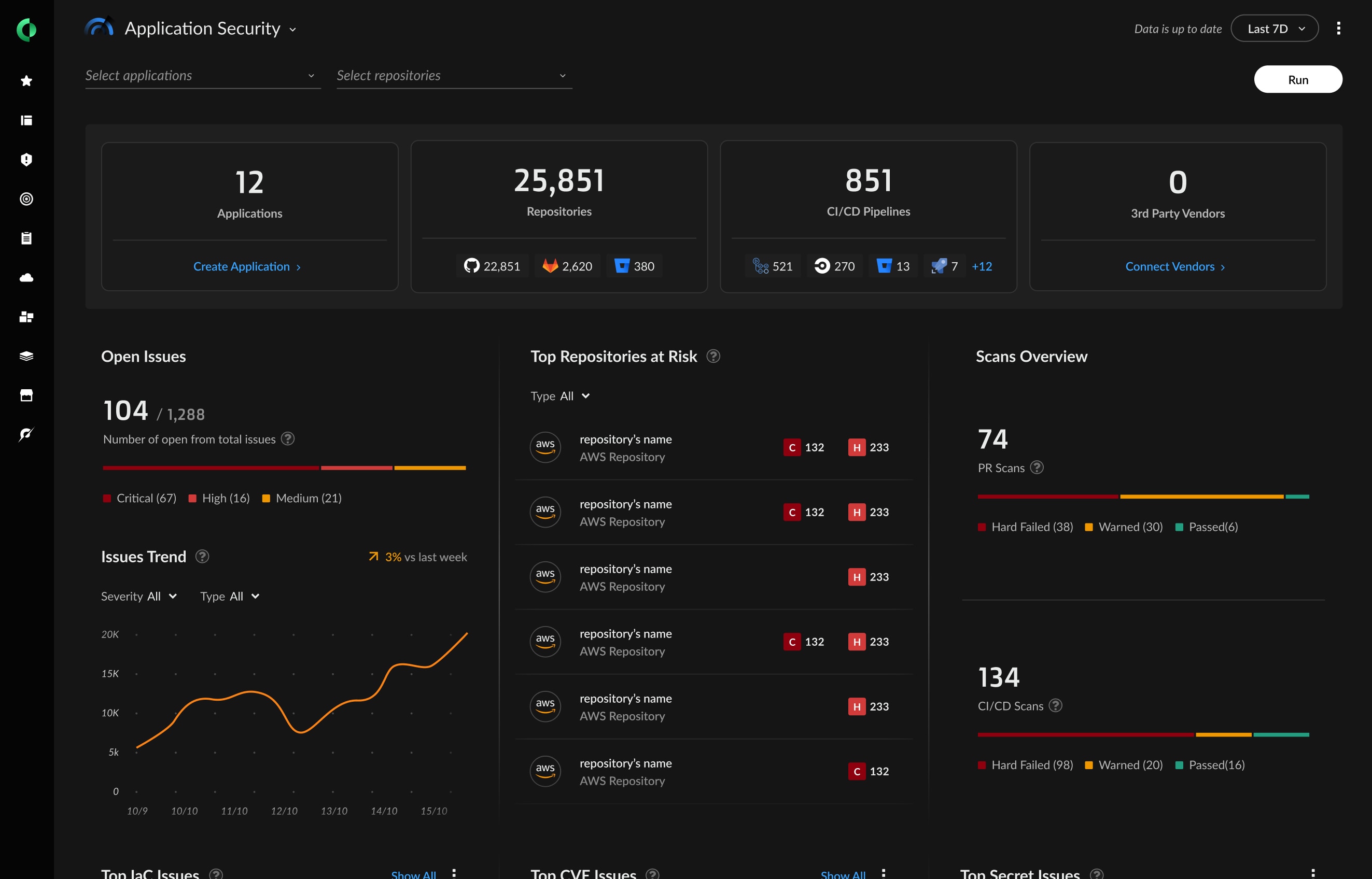

Visibilità centralizzata sull'intero ecosistema di progettazione

L'ecosistema di progettazione cloud-native si fa sempre più complesso e diventa sempre più difficile per i team AppSec ottenere la visibilità completa necessaria per proteggerlo. La disponibilità di un inventario unificato dei linguaggi, dei framework, degli strumenti e dei file eseguibili presenti all'interno degli ecosistemi è il primo passo per la messa in sicurezza della supply chain del software. Cortex Cloud crea una vista unica di tutte le tecnologie in uso e dei rischi per la sicurezza associati.

Esegui analisi in tutti i linguaggi e i repository con una precisione senza pari

Identifica i rischi per la sicurezza tra i vari tipi di codice per i linguaggi di programmazione più diffusi.

Collega i rischi dell'infrastruttura con quelli delle applicazioni

Concentrati sui rischi critici che mettono in pericolo la base di codice, elimina i falsi positivi e definisci la priorità delle correzioni in tempi più brevi.

Visualizza la tua supply chain del software

Avvaliti di un inventario consolidato delle pipeline CI/CD e dei rischi legati al codice nell'intero ecosistema di progettazione.

Cataloga la tua supply chain del software

Genera una distinta base del software (SBOM) per monitorare tutte le fonti di rischio per le applicazioni e impara a conoscere la tua superficie di attacco.