Che cos'è un attacco di phishing?

Il phishing è un crimine informatico in cui gli aggressori si travestono da organizzazioni fidate per indurre le persone a fornire informazioni sensibili come nomi utente, password e numeri di carte di credito. Queste truffe avvengono di solito tramite e-mail, ma possono avvenire anche tramite telefonate, siti web e social media.

L'obiettivo principale è il furto di identità, che consente agli aggressori di accedere ai conti personali o ai sistemi aziendali, con conseguenti perdite finanziarie o danni alla reputazione. Il phishing sfrutta la fiducia e l'urgenza delle persone. Nonostante i progressi nella cybersecurity, la minaccia rimane, quindi è fondamentale essere consapevoli e prudenti.

L'evoluzione del phishing

Gli attacchi di phishing, una forma di ingegneria sociale, si sono evoluti in modo significativo dalla loro comparsa a metà degli anni '90, caratterizzata da una maggiore sofisticazione del bersaglio. Gli aggressori conducono ricerche meticolose per creare messaggi personalizzati su misura per le loro vittime, un metodo noto come spear phishing.

In origine, le truffe di phishing erano relativamente poco sofisticate e spesso consistevano in e-mail distribuite in massa con l'obiettivo di attirare utenti ignari a fornire informazioni sensibili, come password o dati della carta di credito.

Con l'aumento dell'uso di Internet, sono aumentate anche le tattiche dei phisher, che ora distribuiscono tecniche più avanzate, utilizzando lo spoofing delle e-mail, il phishing vocale (vishing) e persino il phishing via SMS (smishing). Questi metodi ingannano le vittime facendo credere loro di interagire con fonti legittime e fidate.

Questo adattamento mostra la natura dinamica dell'attività dei criminali informatici, guidata dai progressi tecnologici e dall'incessante ricerca di sfruttare le vulnerabilità umane nella comunicazione digitale.

Come funziona il phishing?

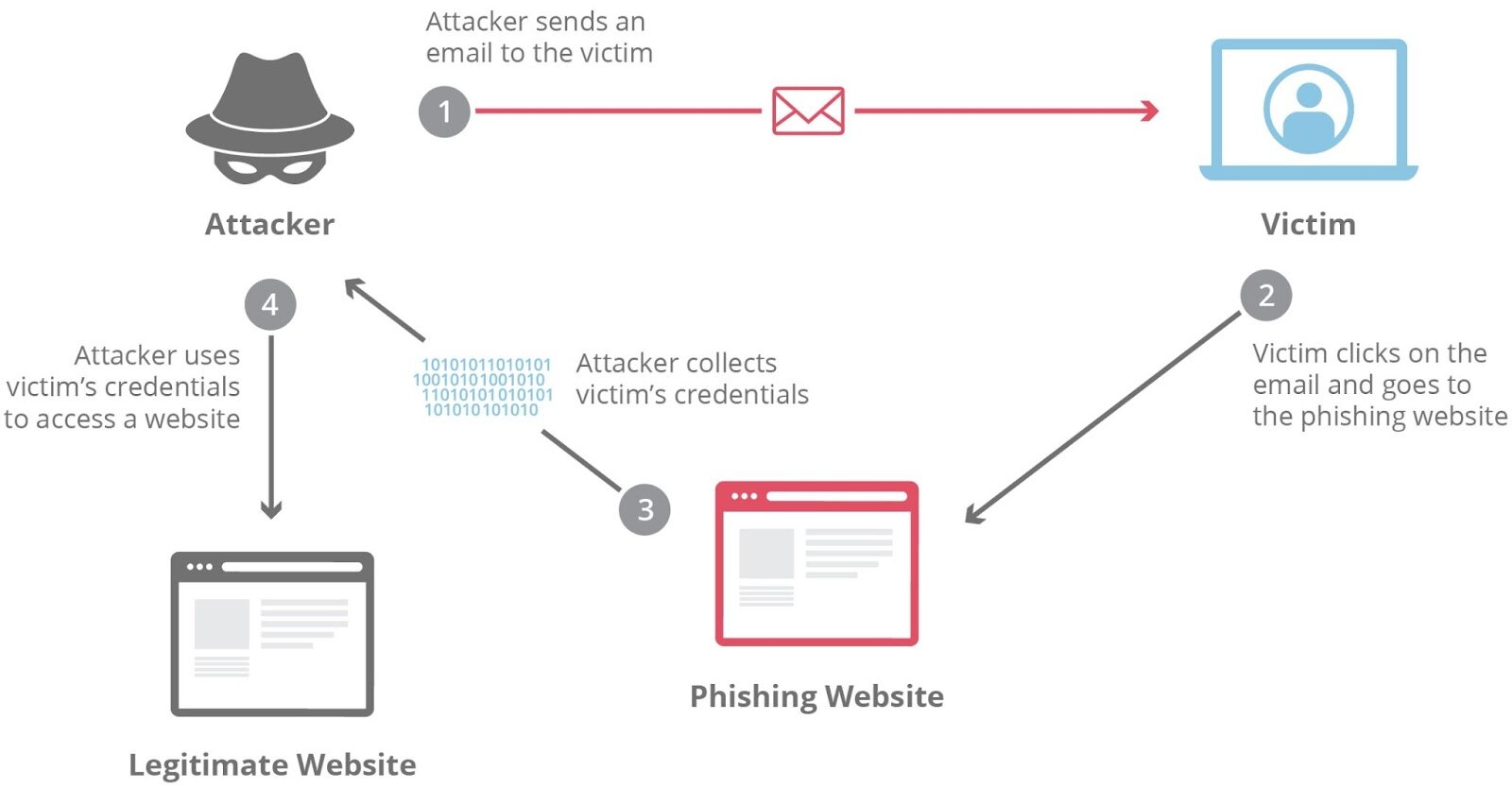

Il phishing funziona inducendo le vittime a fornire informazioni sensibili come nomi utente, password, numeri di carta di credito o altri dati personali. Gli aggressori in genere utilizzano e-mail, messaggi o siti web ingannevoli che sembrano legittimi.

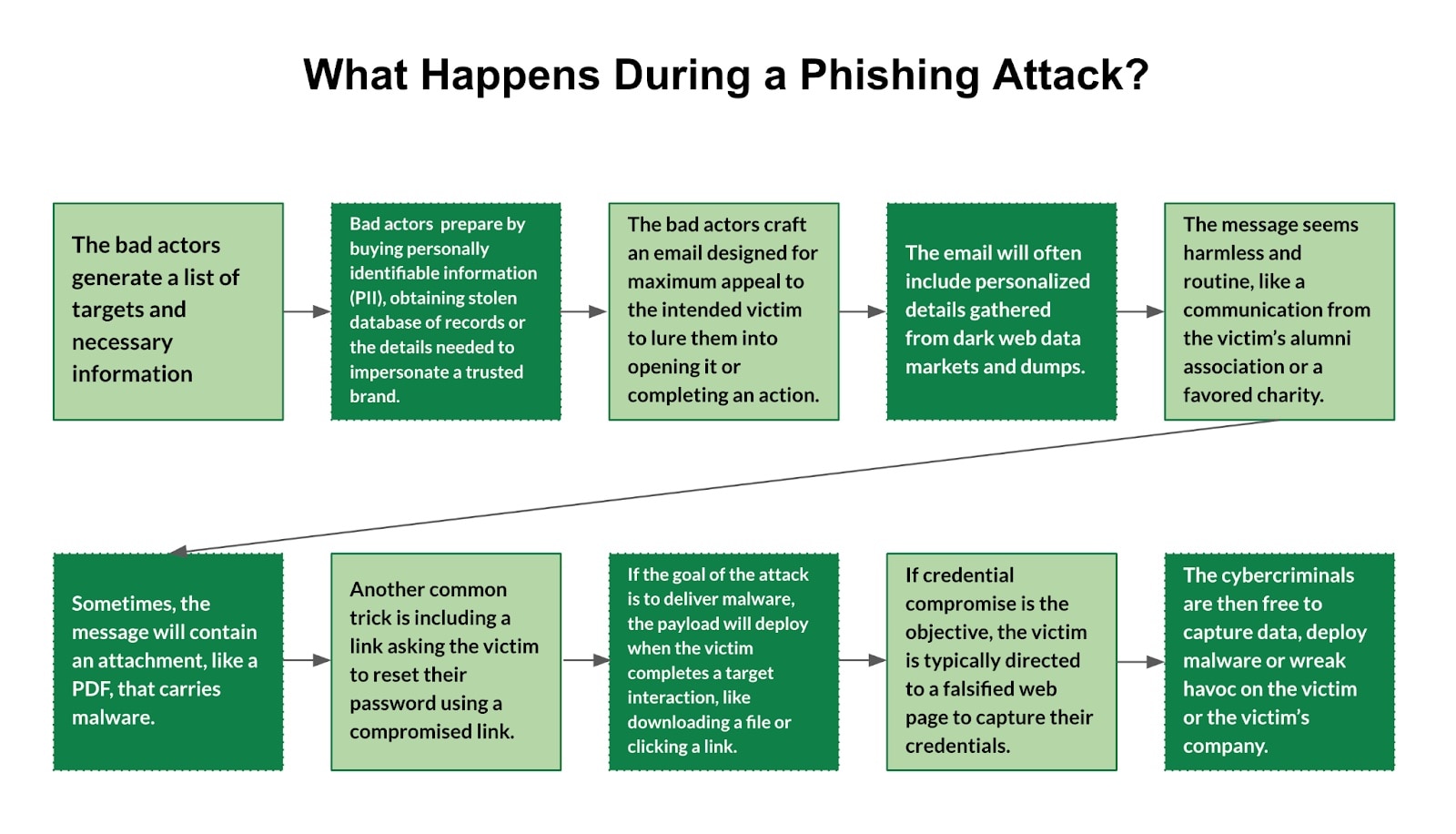

Ecco una spiegazione passo dopo passo:

Creazione di esche: Gli aggressori creano un messaggio o un sito web convincente che imita un'entità fidata, come una banca, un sito di social media o un servizio online.

Consegna: L'esca del phishing viene consegnata alle potenziali vittime tramite e-mail, messaggi di testo, social media o altri canali di comunicazione.

Inganno: Il messaggio contiene in genere contenuti urgenti o allettanti, che spingono il destinatario a cliccare su un link, a scaricare un allegato o a fornire informazioni personali.

Sfruttamento: Se la vittima abbocca, viene indirizzata a un sito web o a un modulo fraudolento in cui inserisce i propri dati sensibili.

Raccolta di dati: Gli aggressori raccolgono le informazioni inviate e le utilizzano per scopi malevoli, come il furto di identità, la frode finanziaria o ulteriori attacchi informatici.

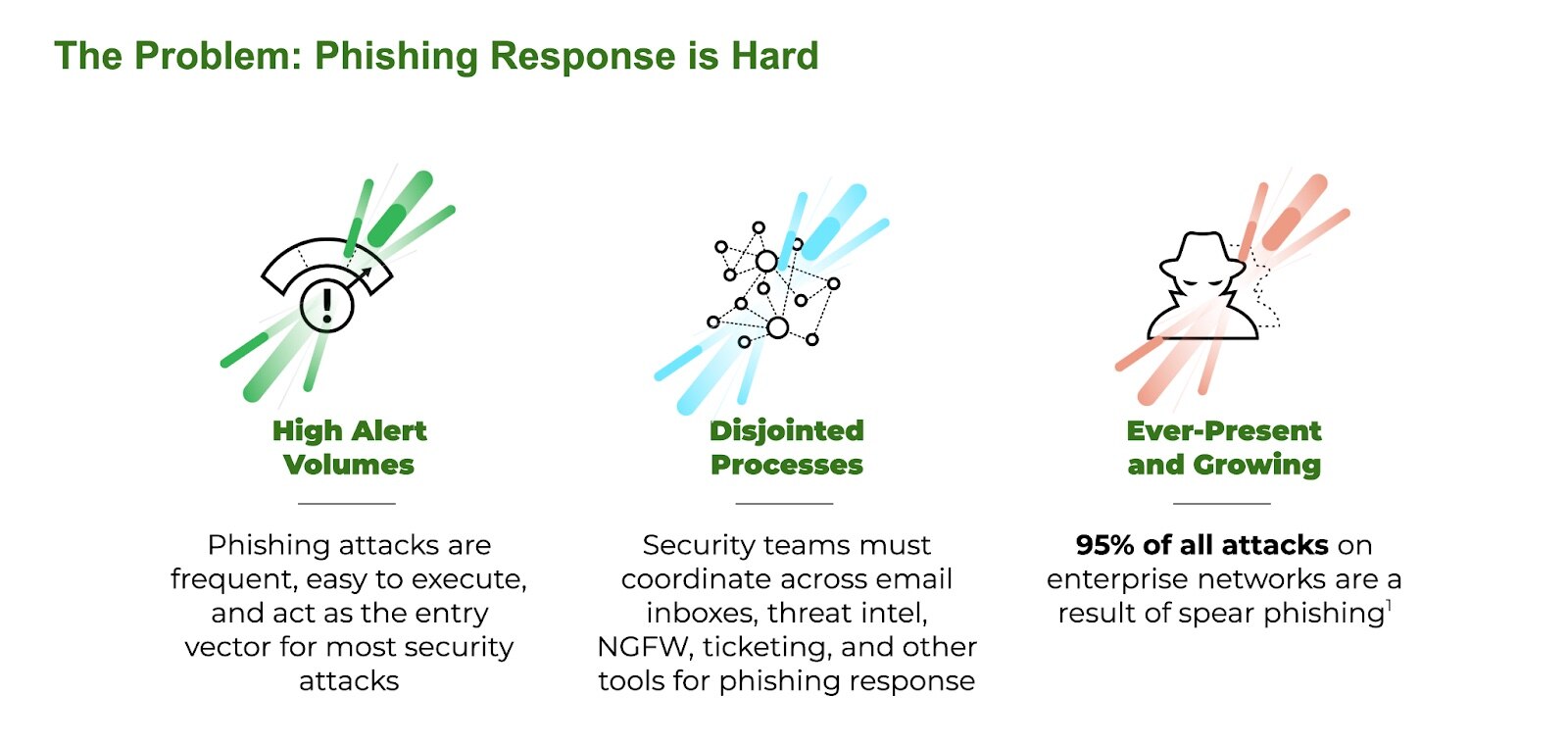

Gli attacchi di phishing sono diventati uno dei metodi più diffusi ed efficaci di criminalità informatica, grazie alla loro capacità di evitare i metodi di rilevamento. Cadere in queste truffe aumenta il rischio di perdere informazioni sensibili e la possibilità di furto d'identità, perdita di dati o infezioni da malware.

La disponibilità di kit di phishing a basso costo ha aumentato la facilità di distribuzione. Questi kit sono raccolte di strumenti, come il software di sviluppo di siti web, la codifica, il software di spamming e i contenuti, che possono essere utilizzati per raccogliere dati e creare siti web ed e-mail convincenti.

L'aggiunta di tecniche di phishing più sofisticate e misteriose ha permesso anche ad attori di minacce inesperti di aggirare le difese di sicurezza tradizionali.

Compromissione della posta elettronica aziendale (BEC) vs. Phishing

Business Email Compromise (BEC) e phishing sono attacchi via e-mail ingannevoli che si rivolgono a un pubblico diverso e hanno obiettivi distinti. BEC è mirata e motivata finanziariamente, mentre il phishing getta una rete più ampia per i dati personali.

BEC si concentra su persone specifiche all'interno di un'organizzazione, come dirigenti o personale finanziario, per manipolare i processi aziendali a scopo di guadagno finanziario. Gli aggressori raccolgono informazioni per creare messaggi convincenti che possono portare a transazioni non autorizzate o alla divulgazione di informazioni sensibili.

Al contrario, gli attacchi di phishing mirano a raggiungere un vasto pubblico per raccogliere informazioni personali, come password o dati della carta di credito. Queste e-mail sono meno personalizzate e cercano di ingannare molte persone contemporaneamente, rendendo il phishing più incentrato sulla raccolta di dati che sulla manipolazione diretta delle operazioni aziendali.

Tipi di attacchi di phishing

Anche se non si tratta di una raccolta completa, quelle che seguono sono le tecniche di phishing più comuni utilizzate dagli aggressori. Comprendere queste tecniche può aiutare le persone e le organizzazioni a riconoscere e a difendersi meglio dagli attacchi di phishing.

Phishing via e-mail

Gli aggressori inviano e-mail fraudolente che sembrano provenire da una fonte affidabile. Chiedono ai destinatari di cliccare su un link, scaricare un allegato o fornire informazioni sensibili. Gli aggressori utilizzano varie tattiche, tra cui la creazione di un senso di urgenza o di paura, per manipolare il destinatario e indurlo a soddisfare le sue richieste. I link possono reindirizzare gli utenti a siti web legittimi contraffatti, mentre gli allegati potrebbero contenere malware che infettano il dispositivo del destinatario.

Spear Phishing

Il phishing è una forma mirata di crimine informatico in cui gli aggressori utilizzano informazioni personali per creare messaggi convincenti per persone o organizzazioni specifiche. A differenza del phishing generico, che si rivolge a molti destinatari, lo spear phishing è altamente personalizzato.

Gli aggressori raccolgono dettagli da fonti come i social media o i siti web aziendali per far apparire i loro messaggi legittimi e pertinenti. Questo aumenta le possibilità che la vittima si impegni con il contenuto, riveli informazioni sensibili o clicchi su link dannosi, rendendo lo spear phishing più efficace delle strategie di phishing più ampie.

Caso di studio: Campagna di Spear Phishing con dirottamento delle conversazioni FreeMilk

La caccia alle balene

Il whaling è una forma di phishing mirata a dirigenti aziendali di alto profilo. La caccia alle balene mira a ottenere l'accesso a informazioni altamente riservate attraverso la comunicazione via e-mail. Il messaggio spesso appare urgente per convincere il destinatario ad agire rapidamente. In questo caso, la vittima potrebbe cliccare su un link dannoso senza pensarci prima, consentendo all'aggressore di rubare le credenziali di accesso e i dati sensibili o di scaricare un malware.

Smishing (Phishing via SMS)

Lo smishing agisce come altri attacchi di phishing, ma si presenta come un messaggio SMS. Spesso il messaggio contiene un allegato o un link fraudolento, che spinge l'utente a cliccare dal suo dispositivo mobile.

Vishing (phishing vocale)

Il vishing, chiamato anche 'voice phishing', è quando un aggressore prende di mira le vittime al telefono per ottenere l'accesso ai dati. Per sembrare legittimo, l'aggressore può fingere di chiamare dalla banca della vittima o da un'agenzia governativa.

Clone Phishing

Il clone phishing è un approccio sofisticato in cui gli aggressori creano una copia quasi identica di un'e-mail legittima, sostituendo i link o gli allegati con quelli dannosi. L'e-mail clonata sembra provenire da una fonte affidabile, rendendo più probabile che la vittima si fidi del messaggio e segua le istruzioni.

Farmaceutica

Invece di ingannare direttamente le persone, gli aggressori reindirizzano il traffico di siti web legittimi verso siti web fraudolenti all'insaputa dell'utente, spesso attraverso l'avvelenamento del DNS. Molte misure di cybersecurity non si accorgono di questo.

HTTPS Phishing

Il phishing HTTPS è un attacco in cui gli aggressori creano siti web fraudolenti che utilizzano HTTPS, il protocollo che indica una connessione sicura, per apparire legittimi e affidabili. Proteggendo i loro siti maligni con i certificati HTTPS, gli aggressori ingannano le vittime facendo loro credere che i siti web siano sicuri e autentici.

Attacchi basati sulle credenziali

Un attacco basato sulle credenziali utilizza credenziali di accesso rubate o compromesse (nomi utente e password) per ottenere un accesso non autorizzato a sistemi, reti o account. Questi attacchi spesso comportano tattiche come:

- Phishing: Le e-mail o i messaggi ingannevoli inducono gli utenti a fornire i propri dati di accesso.

- Keylogging: Un malware che registra le battute dei tasti per catturare le credenziali mentre vengono digitate.

- Imbottimento di credenziali: Utilizzando gli elenchi di credenziali rubate da una violazione per accedere ad altri sistemi, sfruttando il fatto che le persone spesso riutilizzano le password su più siti.

- Attacchi di forza bruta: Provare sistematicamente tutte le possibili combinazioni di nomi utente e password fino a trovare quella corretta.

- Attacchi Man-in-the-Middle: Intercettare la comunicazione tra l'utente e il sistema per catturare le credenziali.

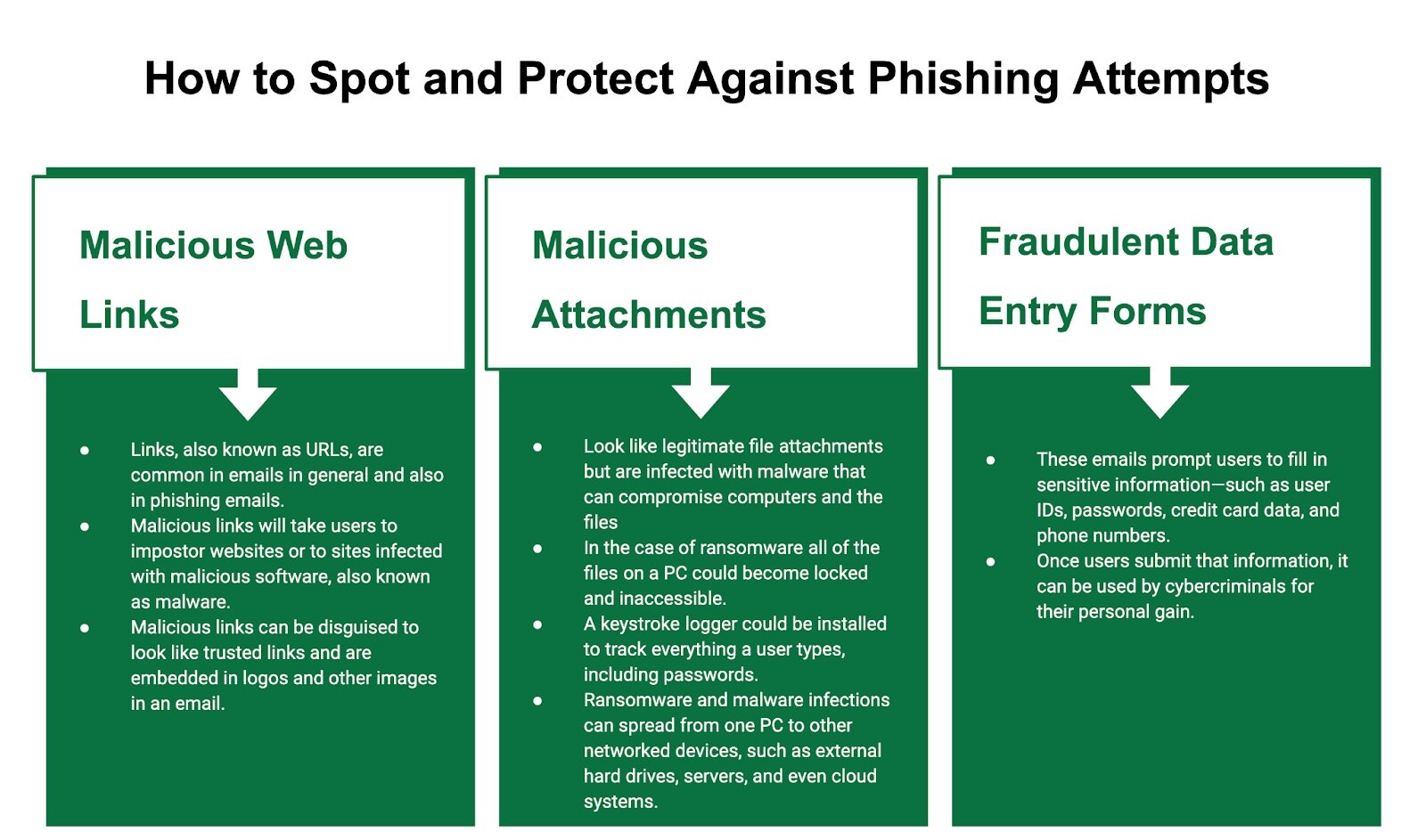

Come riconoscere le tecniche di phishing

I criminali informatici si sono evoluti in modo significativo nel corso degli anni. Possono produrre messaggi e allegati fraudolenti che possono convincere quasi tutti. Le persone ben addestrate che seguono i protocolli di sicurezza adeguati possono spesso individuare anche i tentativi di phishing più sofisticati. Anche per i professionisti della cybersicurezza più esperti è difficile individuarli. I potenziali bersagli possono cercare i segni comuni per individuare un messaggio di phishing.

Segni comuni del phishing

La migliore protezione contro gli attacchi di phishing consiste nel comprendere e identificare gli indizi comuni di un'e-mail di phishing che può sembrare o meno sospetta. Di seguito sono riportati alcuni omaggi:

- I messaggi che descrivono problemi con i conti, i dati bancari, le transazioni finanziarie e le spedizioni sono frequenti durante le vacanze, quando la maggior parte delle persone si aspetta una consegna.

- Il linguaggio appare scorretto e il messaggio manca di fluidità, tipica di un madrelingua. Presenta errori di ortografia, cattiva grammatica e problemi di utilizzo.

- Il messaggio sembra provenire da un marchio affidabile, ma contiene elementi sconosciuti, come colori, formati o font non del tutto corretti.

- Il messaggio sembra poco professionale, ma viene presentato come una comunicazione di un dirigente o di un'altra persona influente.

- Il mittente è un'agenzia governativa federale degli Stati Uniti che le chiede di fornire informazioni di identificazione personale (PII) via e-mail o di seguire un link a un URL che non termina con .gov.

- Il mittente chiede immediatamente il suo numero di previdenza sociale o di identificazione fiscale.

- L'indirizzo, il nome o l'indirizzo e-mail del mittente sembrano strani.

- Il messaggio proviene da una persona che non riconosce e che le chiede informazioni su carte regalo, trasferimenti di denaro, operazioni bancarie o carte di credito.

- Il messaggio contiene un link da cliccare o un allegato da scaricare, ma l'indirizzo o il nome del file sembrano insoliti.

- Gli allegati inaspettati o i file con nomi insoliti o sconosciuti sono segni rivelatori di malware.

Come proteggersi dagli attacchi di phishing

Il phishing è una minaccia multiforme che richiede una strategia completa per essere sconfitta. Superare la sfida del phishing comporta un processo integrato end-to-end, che va dal proattivo al reattivo. Se ne ha uno e non l'altro, non è preparato ad affrontare la minaccia.

Stack di sicurezza per il phishing.

Riconoscere che il phishing non è solo un problema di e-mail è fondamentale. È essenziale disporre di uno stack di sicurezza in grado di affrontare gli attacchi di phishing avanzato e di phishing invasivo. L'utilizzo di un sistema basato su database di URL e web crawler non funzionerà. Tecnologie come l'apprendimento automatico in linea sono necessarie per analizzare il contenuto della pagina consegnata all'utente finale, al fine di garantire l'assenza di rischi di phishing e prevenire l'azzeramento del paziente.

Approccio al ciclo di vita della sicurezza

Ridurre il rischio di phishing non significa solo distribuire una singola tecnologia, ma avere un approccio completo al ciclo di vita. Ciò significa che l'organizzazione deve avere capacità sia proattive che reattive. Indipendentemente da quanto si distribuisce o si investe nella sicurezza, è necessario pianificare che qualcosa possa passare. Se un dipendente viene sottoposto a phishing e gli viene rubata una credenziale, l'organizzazione ha la capacità di rilevare l'accesso dannoso e di rispondere?

La direzione deve collaborare con i team dell'organizzazione per garantire che la tecnologia, le persone e i processi siano in atto per aiutare a prevenire il maggior numero possibile di attacchi di phishing in entrata.

Di seguito sono riportate alcune ulteriori strategie di difesa dal phishing:

- L'impiego di filtri antispam e l'impostazione di protocolli di autenticazione delle e-mail possono ridurre significativamente il rischio che le e-mail di phishing raggiungano le caselle di posta degli utenti.

- L'aggiornamento regolare di software e sistemi con le ultime patch aiuta a colmare le lacune di sicurezza che i criminali informatici spesso sfruttano.

- L'implementazione dell'autenticazione a più fattori aggiunge un ulteriore livello di sicurezza, richiedendo un'ulteriore forma di verifica oltre alla password.

- Educare gli utenti sulla natura delle minacce di phishing è fondamentale. Sessioni di formazione e aggiornamenti regolari possono aiutare le persone a riconoscere e-mail, link o siti web sospetti.

- L'implementazione di sistemi di filtraggio delle e-mail resilienti può ridurre significativamente il numero di e-mail di phishing che raggiungono la casella di posta.

- Assicurarsi che le reti siano protette con firewall e software antivirus aggiornati per bloccare potenziali attacchi di phishing è fondamentale.

- L'adozione di strumenti e strategie anti-phishing, come le estensioni del browser e i software di cybersecurity, può offrire una protezione in tempo reale, avvisando gli utenti di potenziali siti di phishing e bloccando i contenuti dannosi prima che si verifichino danni.

Ridurre al minimo i rischi con una piattaforma completa

Una piattaforma di sicurezza completa, come Cortex XSIAM, che si concentra su persone, processi e tecnologia, può ridurre al minimo il successo degli attacchi di phishing.

Nel caso della tecnologia, gli strumenti di sicurezza come il sandboxing analizzano il link o il file sconosciuto e implementano una politica per impedire l'accesso se è dannoso. Altri processi, come l' URL filtering, bloccano i siti web maligni noti e quelli sconosciuti per prevenire gli attacchi in anticipo. L'accesso a un cloud di intelligence sulle minacce fornisce la conoscenza combinata della comunità globale, consentendo di proteggersi se un attacco simile è già stato visto in precedenza.

Le soluzioni basate sulla reputazione dei gateway e-mail possono catturare e classificare le e-mail di phishing in base alla cattiva reputazione degli URL incorporati. Tuttavia, i messaggi di phishing ben confezionati con URL di siti web legittimi compromessi non avranno una cattiva reputazione al momento della consegna e non saranno notati da questi strumenti.

I sistemi più efficaci identificano le e-mail sospette sulla base di analisi, come ad esempio modelli di traffico insoliti. Quindi riscrivono l'URL incorporato e lo controllano costantemente per verificare la presenza di exploit e download all'interno della pagina.

Questi strumenti di monitoraggio mettono in quarantena i messaggi e-mail sospetti, in modo che gli amministratori possano ricercare gli attacchi di phishing in corso. Se vengono rilevate molte e-mail di phishing, gli amministratori possono avvertire i dipendenti e ridurre le possibilità di successo di una campagna di phishing mirata.